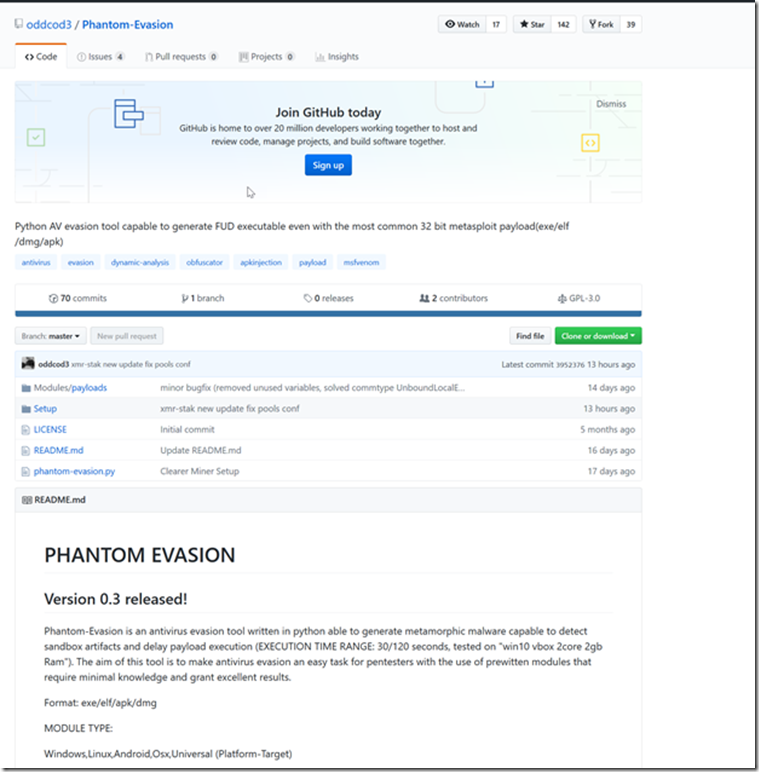

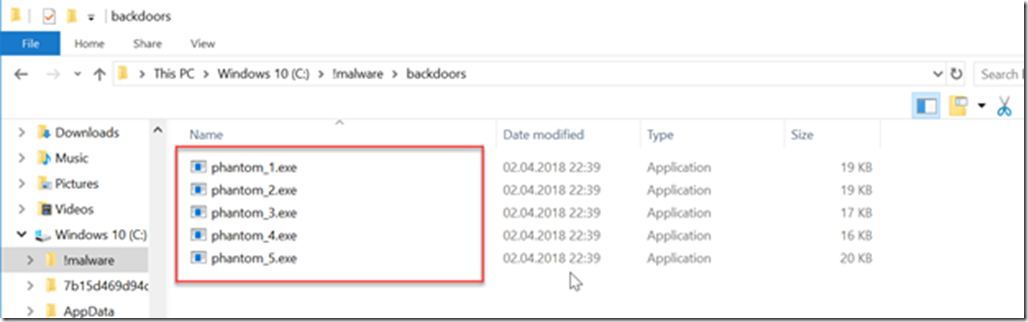

Dass SparkCognition DeepArmor auch bei der Erkennung von Backdoors gute Leistungen zeigt, dürfte keine allzu große Überraschung sein. Um dies anhand eines praxisnahen Beispiels unter Beweis zu stellen, habe ich fünf Backdoors mit phantom-evasion erstellt. Mit Hilfe von phantom-evasion ist es möglich, payloads bzw. backdoors zu erstellen, die von einem Großteil der traditionellen AV-Scanner nicht erkannt werden. Gelingt es einem Angreifer, unerkannt in einem Unternehmen damit auf Endgeräten die Kontrolle zu übernehmen, ist es bis zum Data Breach (Datenabfluss) nicht mehr weit, was angesichts der ab 25. Mai 2018 EU-weit gültigen DSGVO (Datenschutzgrundverordnung/GDPR) extrem teuer werden kann, da in nicht gemeldeten Fällen von Datenabfluss an die zuständige Aufsichtsbehörde Bußgelder in Höhe von bis zu 4% des Jahresumsatzes eines Unternehmens verhängt werden können.

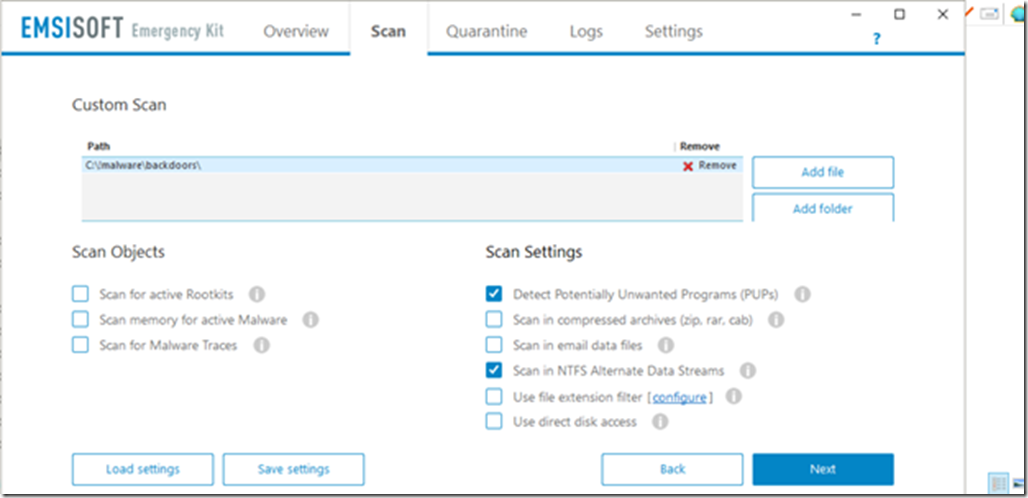

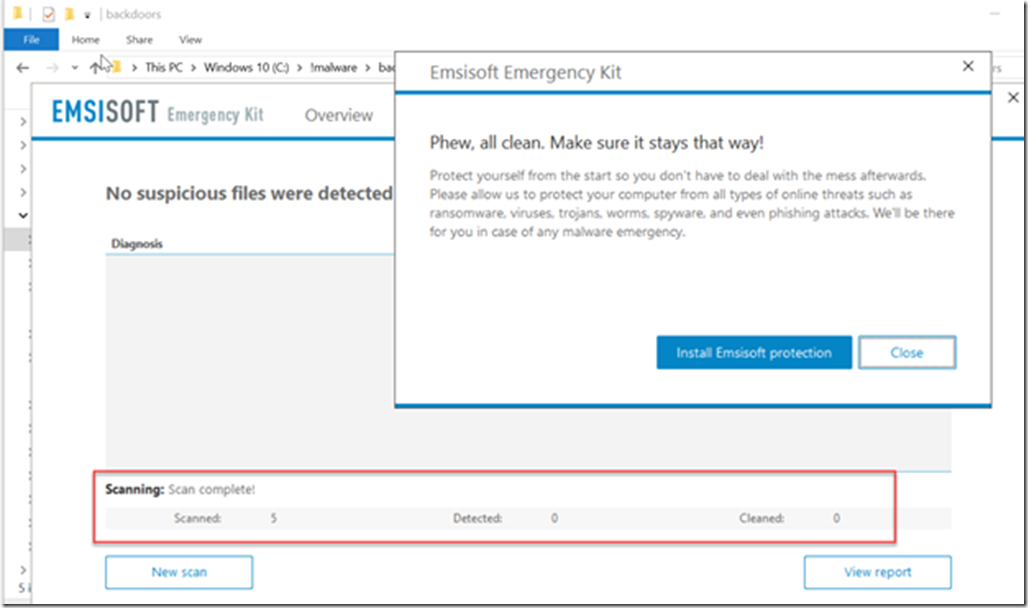

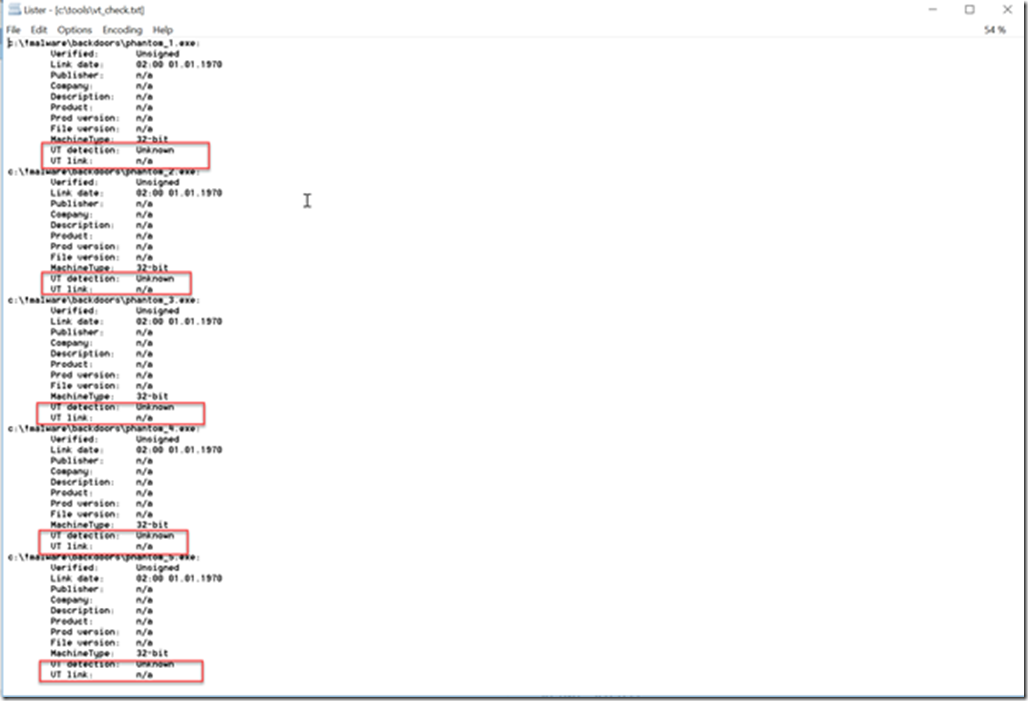

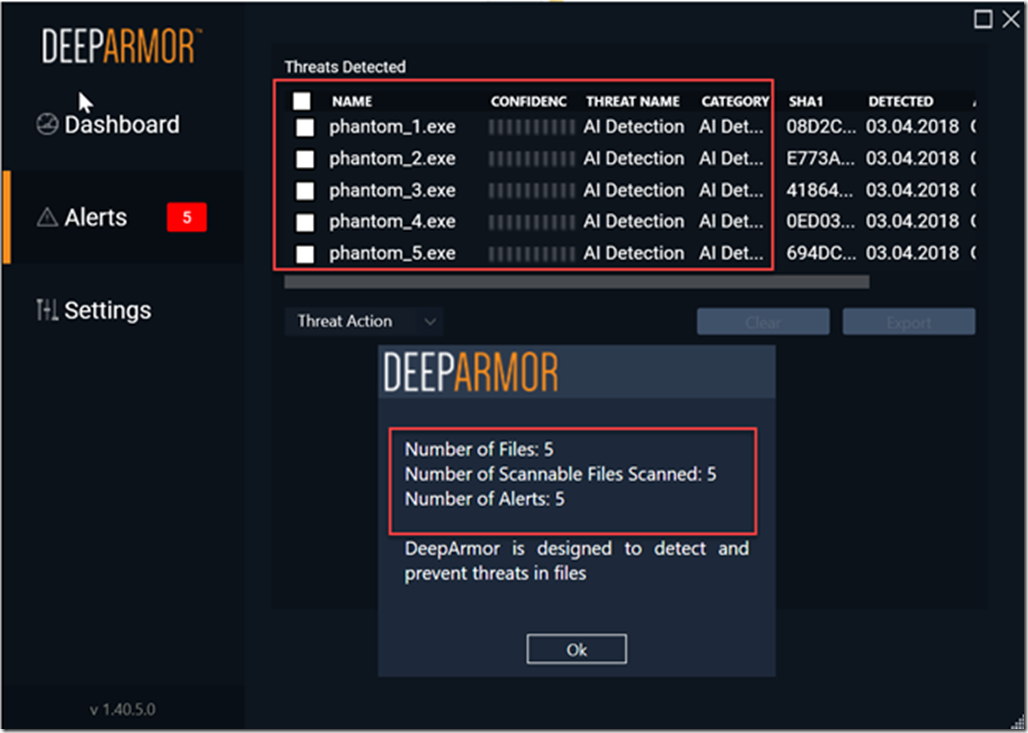

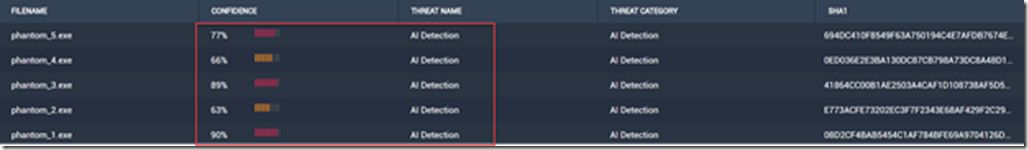

Zurück zum Thema. phantom-evasion habe ich als Beispiel dafür ausgewählt, wie traditionelle signaturbasierte Virenscanner bei der Erkennung und der Abwehr von aktuellen Bedrohungen immer mehr ins Hintertreffen geraten. Um die Leistungsfähigkeit von SparkCognition DeepArmor unter Beweis zu stellen, habe ich fünf Samples mit phantom-evasion erstellt und diese ebenfalls mit einem second opinion scanner (EMSISOFT EEK) und VirusTotal gegengeprüft. Die Ergebnisse sind in den folgenden Screenshots zu sehen, vorab möchte ich sie wie folgt zusammenfassen:

-

EMSISOFT EEK hat bei einem signaturbasierten Scan keines der Samples erkannt

-

VirusTotal bzw. die Scan Engines scheinen auch keines der Samples erkannt zu haben

-

DeepArmor hat alle Samples mit einer Wahrscheinlichkeit zwischen 63% und 90% erkannt, und zwar ausschließlich auf Basis von künstlicher Intelligenz (AI)

Die Wahrscheinlichkeit, dass es durch eine eingeschleuste Backdoor auf einem Endgerät in einem Unternehmensnetzwerk zum Datenabfluss kommen kann, ist heutzutage realer denn je. Dies gilt natürlich auch für kleine und mittelständische Unternehmen.

Sie sind an DeepArmor interessiert? Verwenden Sie das Kontaktformular oder senden uns eine E-Mail an info AT deeparmor.de, um mehr über DeepArmor und wirkungsvollen Schutz für Ihre Endgeräte im Unternehmen zu erfahren.