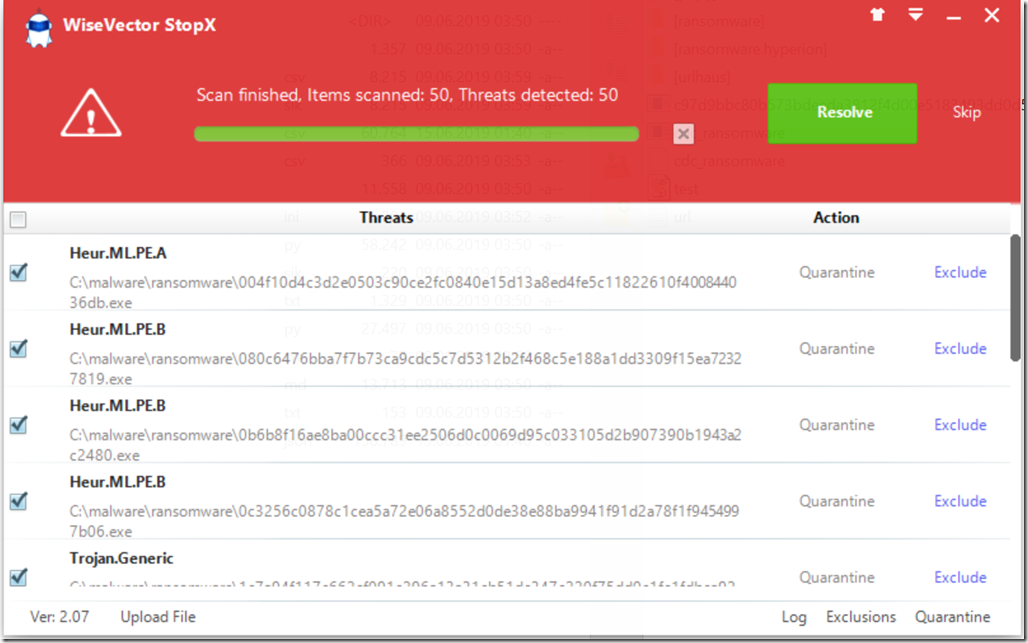

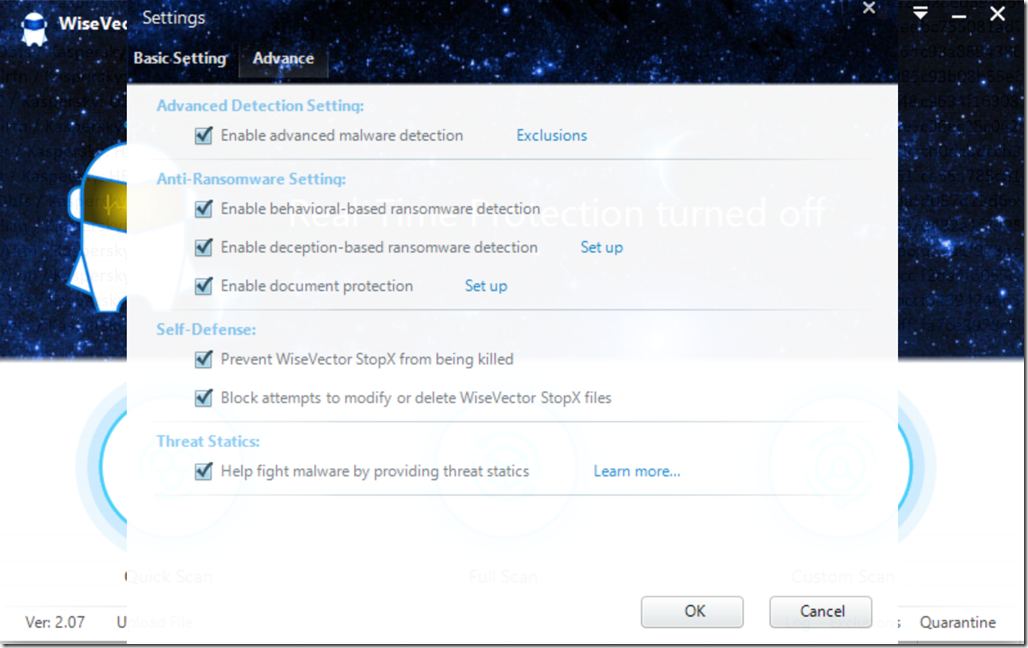

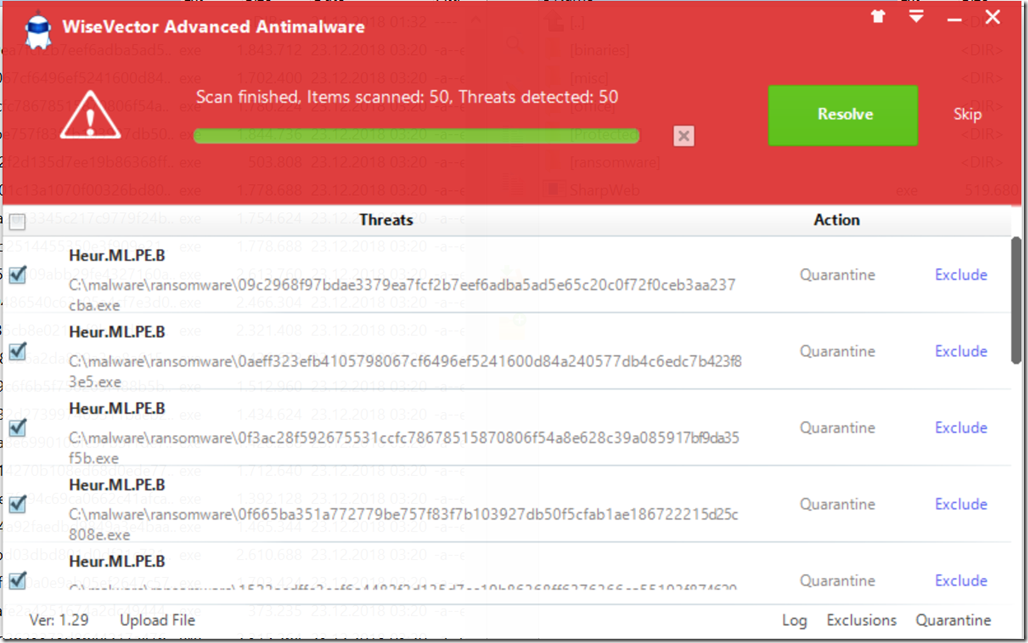

WiseVector, der Hersteller von WiseVector StopX, hat Wort gehalten und mit lediglich geringer Verzögerung Version 2.0 seiner Next Generation Endpoint Protection-Lösung vorgestellt. Die Namensänderung von WiseVector nach StopX ist nicht das einzige, das sofort ins Auge sticht. Ein Blick in die Optionen zeigt, dass WiseVector tatsächlich alle angekündigten Optionen auch umgesetzt hat, und dazu zählen auch Neuerungen, die Stand Juni 2019 tatsächlich im Vergleich mit anderen AV-Lösungen einzigartig sein dürften. WiseVector StopX 2.0 verfügt nun über einen erweiterten Schutz (Advanced Protection) und folgende neue Features:

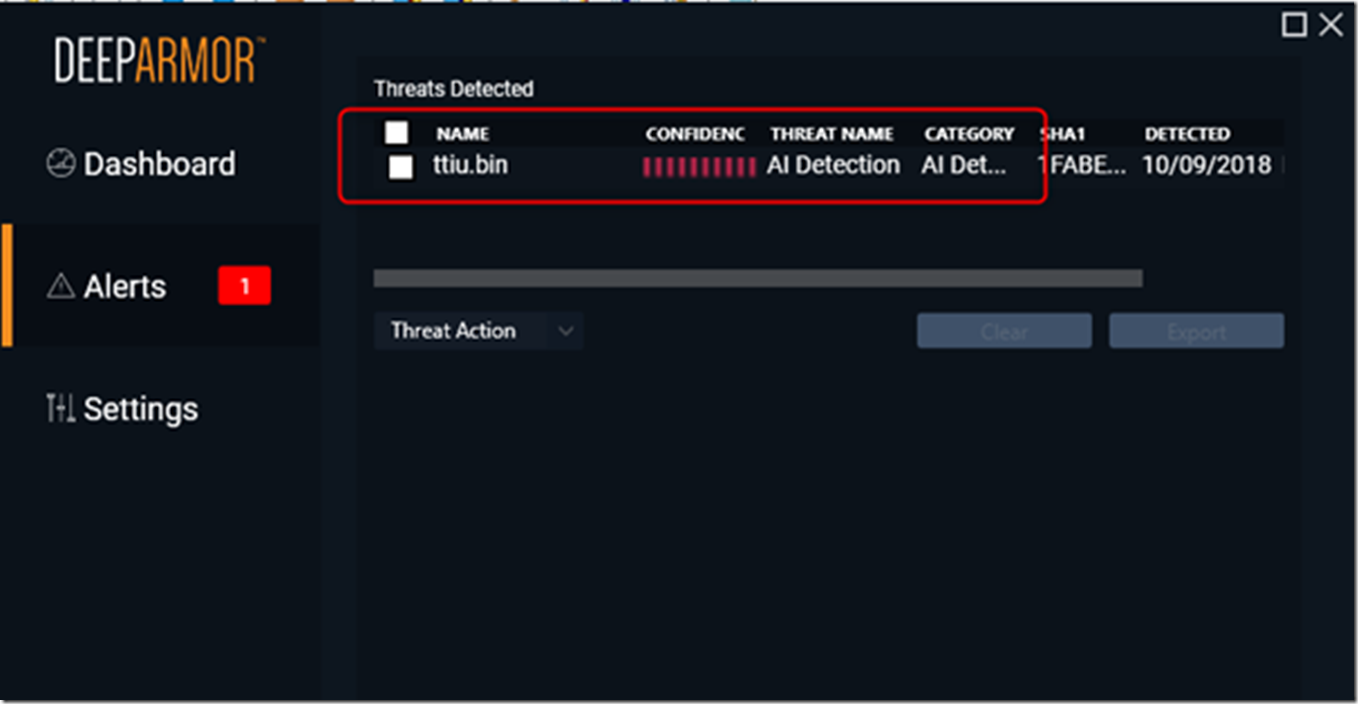

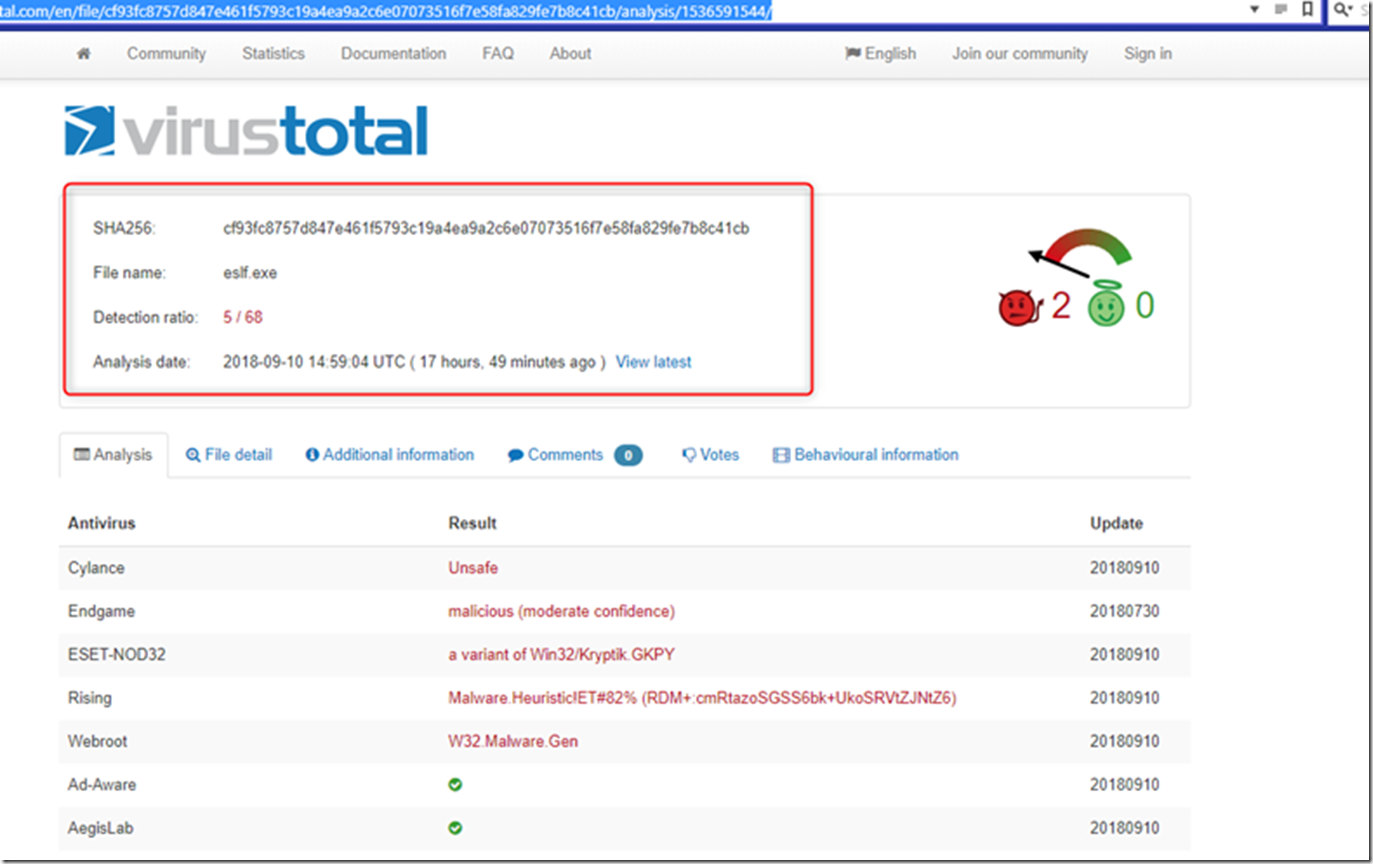

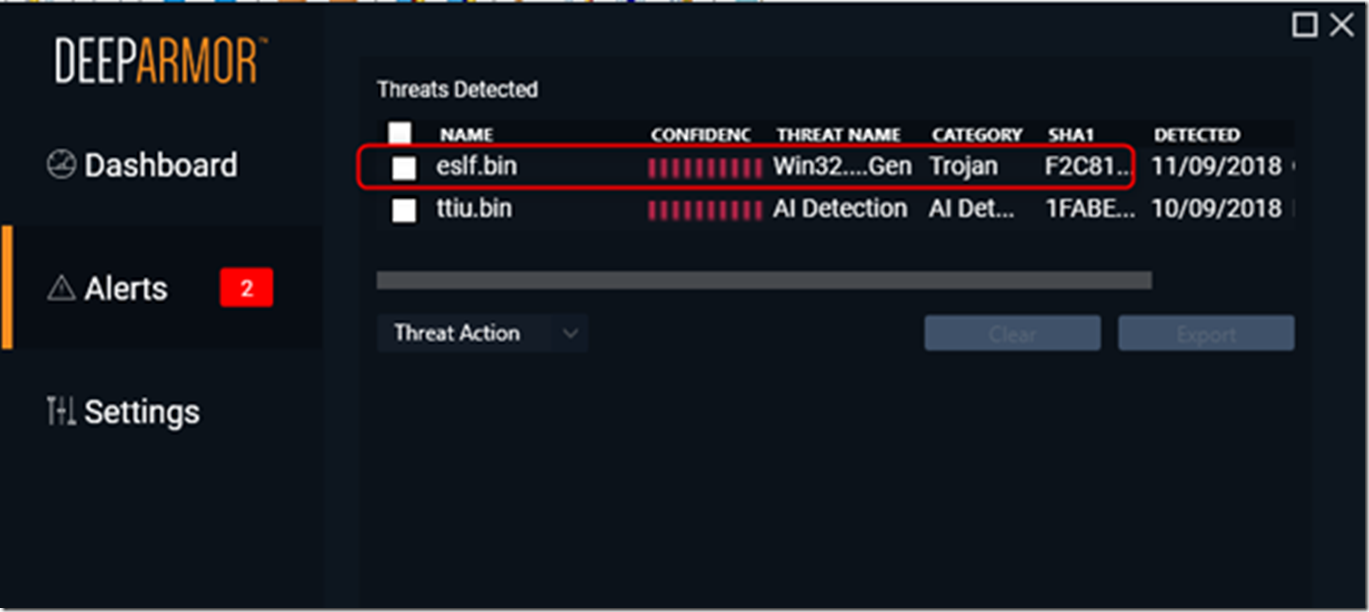

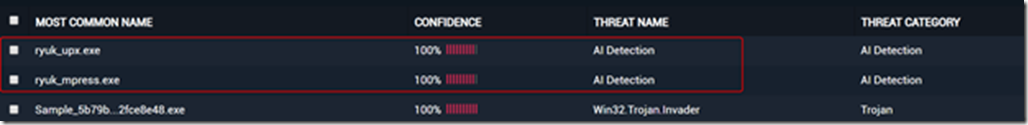

- AI-basierte Verhaltensanalyse von Programmen

- AI-basierte Analyse von Scripts (Powershell, VBScript usw.) und file-less malware

- Erkennung von 0-day threats

- Verbesserter Schutz von Office-Anwendungen und dem Internet Explorer

- DLL Hijacking detection

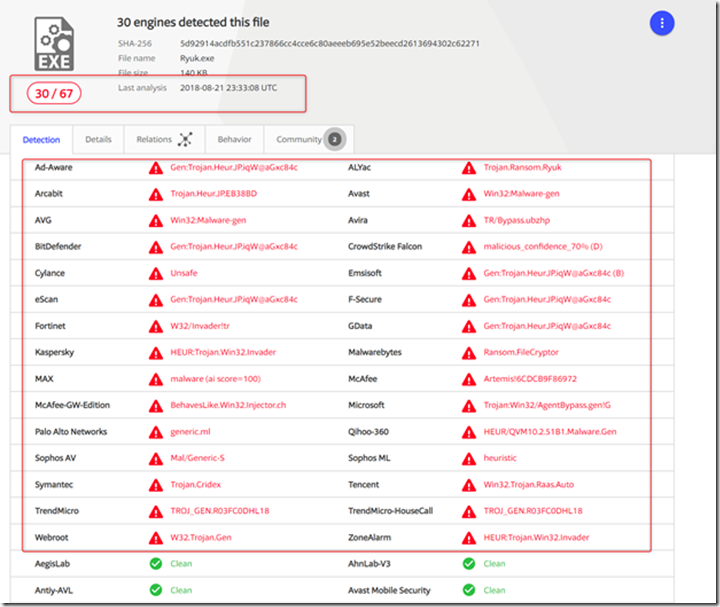

- Verhaltensbasierte Analyse und Erkennung von Ransomware

- Ransomware-Fallen

- Schutz von Dokumenten

- Active Memory Scan prüft nun auch den Hauptspeicher in Echtzeit auf Malware

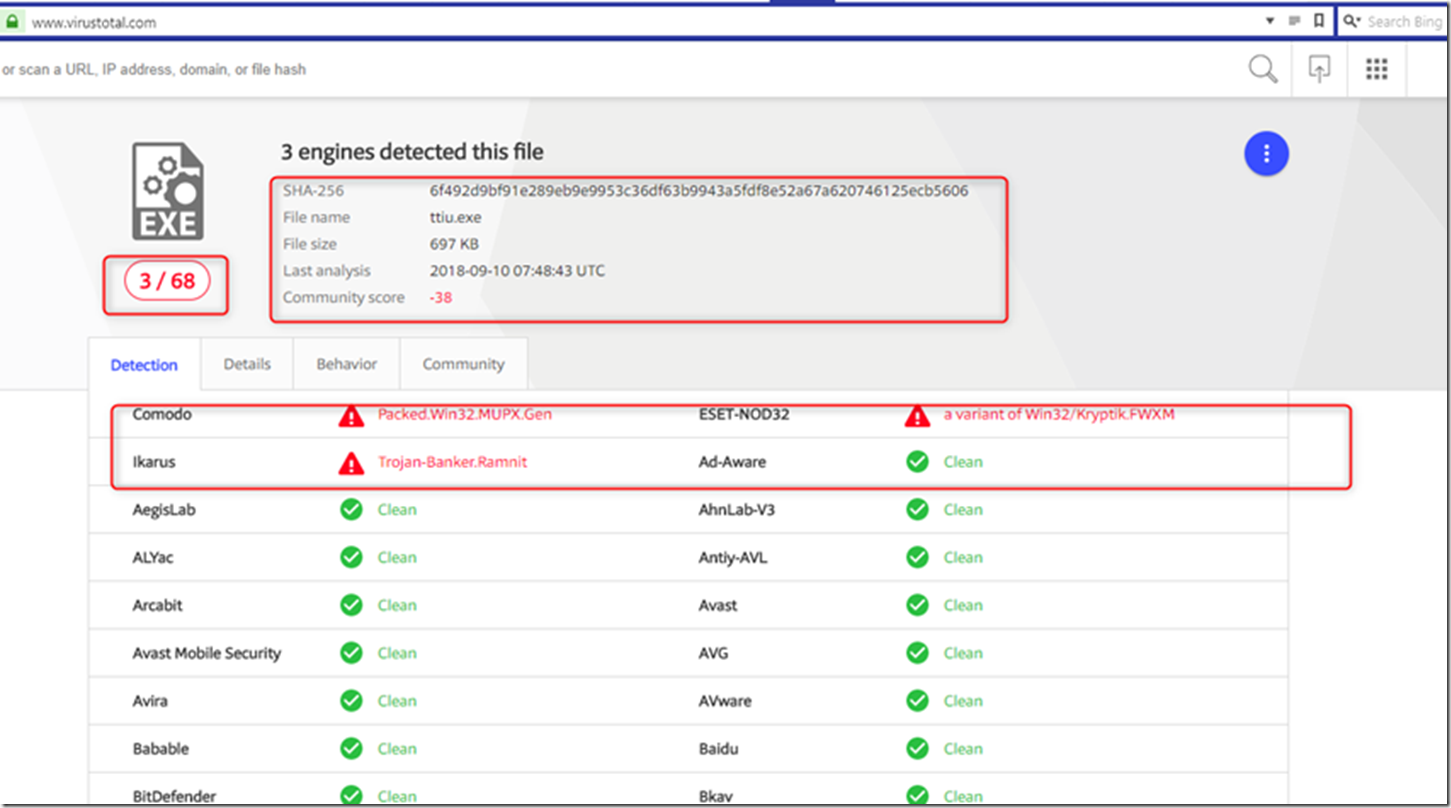

Die Neuheiten mögen vielleicht auf den ersten Blick unscheinbar wirken, sie haben es aber in Wahrheit faustdick hinter den Ohren. WiseVector ist damit definitiv einer der innovativsten Anbieter von AV-Software bzw. einer Next Generation Endpoint Protection-Lösung, die neue Wege beschreitet und in einem bislang nicht dagewesenen Umfang auf AI (artificial intelligence/Künstliche Intelligenz) und machine learning zur Erkennung von Malware setzt. Meine ersten Erfahrungen mit WiseVector StopX sind sehr vielversprechend, ein ausführliches Produktreview sowie Videos werden in Kürze folgen. Für mich steht bereits jetzt schon fest, dass WiseVector mit StopX ein exzellentes Produkt auf den Markt gebracht hat, das den Vergleich mit bekannten Mitbewerbern wie Microsoft, Kaspersky, BitDefender usw. keinesfalls zu scheuen braucht, ganz im Gegenteil. Geplant ist seitens des Herstellers, StopX in einer Basisversion ohne Advanced Detection weiterhin kostenlos anzubieten – der Preis für die erweiterte Version, die dann alle Schutzfunktionen bieten wird, ist derzeit noch nicht bekannt.

Derzeit kann WiseVector StopX 2.x vollständig und ohne Einschränkungen verwendet werden. Der Download der englischen Version ist hier möglich.